Wireguard vpn настройка

WireGuard VPN настройка: пошаговое руководство

Что такое WireGuard и почему стоит его настроить?

WireGuard — это современный протокол для создания виртуальных частных сетей (VPN), разработанный с упором на высокую безопасность, простоту и производительность. Благодаря своей легкости и эффективности, он стал популярным выбором среди специалистов по информационной безопасности и пользователей, желающих защитить свои данные в интернете.

WireGuard был создан с целью устранения недостатков предыдущих решений, таких как OpenVPN и IPsec. В отличие от них, WireGuard использует минималистичный код, что облегчает настройку и обслуживание, а также снижает потенциальные риски безопасности.

Преимущества использования WireGuard VPN

-

Высокая скорость работы — WireGuard значительно быстрее многих других VPN-протоколов, что делает его привлекательным для пользователей, нуждающихся в стабильной скорости интернета.

-

Простота настройки — WireGuard имеет упрощенную структуру, что облегчает процесс его настройки и обслуживания.

-

Высокий уровень безопасности — протокол использует передовые криптографические методы и алгоритмы, обеспечивая надежную защиту данных.

-

Минимальный код — количество кода в WireGuard минимально, что снижает риски возникновения уязвимостей и облегчает аудит безопасности.

Как настроить WireGuard VPN: основные этапы

1. Установка WireGuard на сервере

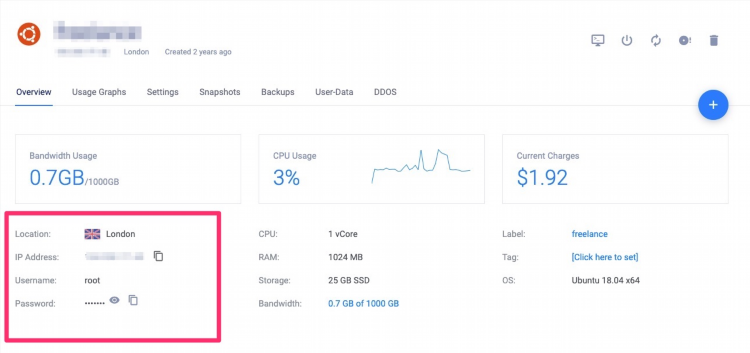

Для настройки VPN-сервера с использованием WireGuard первым шагом является его установка на сервер. В зависимости от операционной системы, процесс установки может немного различаться. Рассмотрим установку на сервере с ОС Linux (например, Ubuntu).

Установка WireGuard на Ubuntu:

-

Обновите списки пакетов:

sqlsudo apt update -

Установите WireGuard:

nginxsudo apt install wireguard -

Убедитесь, что WireGuard установлен:

csswg --version

2. Генерация ключей

WireGuard использует пару ключей для установления защищенного соединения: публичный и приватный. Эти ключи необходимо сгенерировать на сервере и на клиенте.

Генерация ключей на сервере:

-

Сгенерируйте приватный и публичный ключи:

bashwg genkey | tee privatekey | wg pubkey > publickey -

Просмотрите полученные ключи:

bashcat privatekey cat publickey

3. Конфигурация сервера

На основе сгенерированных ключей нужно настроить конфигурацию для WireGuard на сервере. Создайте файл конфигурации для WireGuard:

-

Откройте файл конфигурации:

bashsudo nano /etc/wireguard/wg0.conf -

Добавьте следующие параметры в файл конфигурации:

ini[Interface] PrivateKey = <приватный ключ="" сервера=""> Address = 10.0.0.1/24 [Peer] PublicKey = <публичный ключ="" клиента=""> AllowedIPs = 10.0.0.2/32 -

Запустите WireGuard с использованием конфигурации:

nginxsudo wg-quick up wg0 -

Проверьте статус соединения:

nginxsudo wg

4. Настройка клиента

После того как сервер настроен, нужно настроить клиент для подключения к нему. У клиента также должны быть сгенерированы ключи, аналогичные процессу на сервере.

Установка и настройка WireGuard на клиенте

-

Установите WireGuard на клиентскую машину. Например, для Ubuntu:

nginxsudo apt install wireguard -

Создайте конфигурационный файл для клиента:

bashsudo nano /etc/wireguard/wg0.conf -

Добавьте в файл конфигурации:

ini[Interface] PrivateKey = <приватный ключ="" клиента=""> Address = 10.0.0.2/24 [Peer] PublicKey = <публичный ключ="" сервера=""> Endpoint =: 51820 AllowedIPs = 0.0.0.0/0 -

Запустите WireGuard на клиенте:

nginxsudo wg-quick up wg0

5. Открытие портов и настройка маршрутизации

Для того чтобы клиент мог подключиться к серверу, необходимо открыть порт на сервере и настроить маршрутизацию. Это можно сделать с помощью следующих команд:

-

Разрешите трафик через порт 51820 (UDP) в firewall:

bashsudo ufw allow 51820/udp -

Настройте IP-маршрутизацию на сервере:

nginxsudo sysctl -w net.ipv4.ip_forward=1 -

Добавьте правило для NAT (маскарадинга), чтобы весь трафик с клиента перенаправлялся через сервер:

csssudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

6. Проверка подключения

После выполнения всех настроек можно проверить подключение между клиентом и сервером. Для этого можно использовать команду ping на клиенте, чтобы проверить доступность сервера:

nginxping 10.0.0.1

Если все настройки выполнены правильно, ответ от сервера будет получен, и VPN-соединение будет установлено.

FAQ

1. Какую операционную систему нужно использовать для настройки WireGuard VPN?

WireGuard поддерживает множество операционных систем, включая Linux, Windows, macOS, iOS и Android. Однако настройка на Linux (например, на Ubuntu) является наиболее распространенной и стабильной.

2. Нужно ли настраивать firewall при использовании WireGuard?

Да, необходимо настроить firewall для разрешения входящего трафика на порт, который используется для WireGuard (по умолчанию 51820 UDP).

3. Как обеспечивается безопасность соединений в WireGuard?

WireGuard использует современные криптографические методы, такие как Curve25519 для обмена ключами и ChaCha20 для шифрования данных, что гарантирует высокий уровень безопасности.

4. Можно ли использовать WireGuard для создания VPN-сети между несколькими устройствами?

Да, WireGuard позволяет создавать сети с несколькими клиентами, для чего достаточно настроить соответствующие конфигурации для каждого устройства.

5. Сколько времени занимает настройка WireGuard?

Процесс настройки WireGuard зависит от конфигурации системы, но в среднем на настройку уходит от 30 минут до 1 часа.

Заключение

WireGuard VPN настройка — это процесс, который требует внимательности к деталям, но при этом предоставляет надежную и простую в эксплуатации защиту данных. Используя данный протокол, можно обеспечить быстрый и безопасный обмен данными через интернет.

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.