Провайдер блокирует впн как обойти

Провайдер блокирует VPN: как обойти ограничения

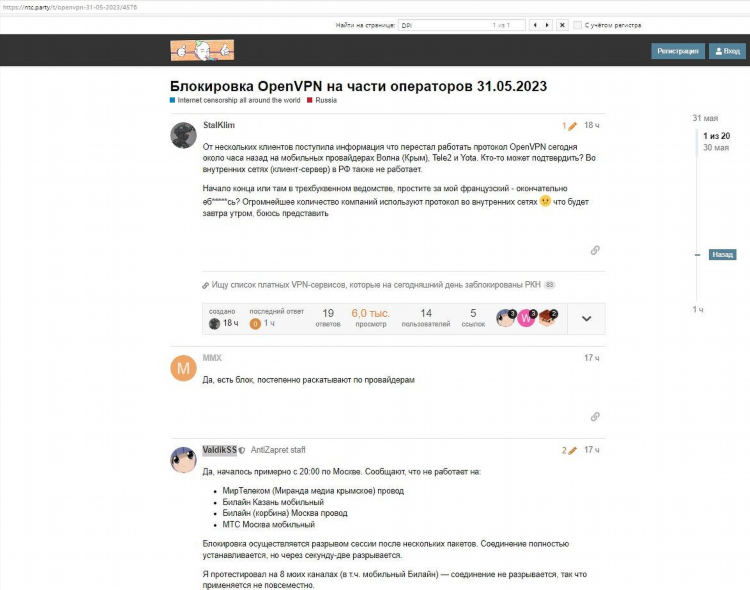

Ограничение доступа к VPN-сервисам со стороны интернет-провайдеров становится всё более распространённой практикой в странах с жёстким регулированием интернета. Когда провайдер блокирует VPN, как обойти такие меры, становится актуальным вопросом для пользователей, которым необходим доступ к свободному интернету. Ниже приведены проверенные и эффективные методы обхода подобных ограничений.

Причины блокировки VPN-подключений

Интернет-провайдеры блокируют VPN по следующим причинам:

-

Соблюдение требований законодательства.

-

Контроль за трафиком и соблюдение цензуры.

-

Ограничение доступа к нежелательному или запрещённому контенту.

Для реализации блокировки используются различные технологии, включая фильтрацию по IP-адресам, блокировку портов, глубокий анализ пакетов (DPI).

Методы обхода блокировки VPN провайдером

1. Использование альтернативных портов

Многие VPN-клиенты позволяют вручную настраивать порты подключения. Для обхода блокировки рекомендуется:

-

Использовать порт 443, предназначенный для HTTPS, так как его блокировка нарушит работу большинства сайтов.

-

Использовать нестандартные порты, если порт 443 также заблокирован.

2. Протоколы обхода блокировок

Современные VPN-сервисы поддерживают протоколы, специально разработанные для обхода ограничений:

-

OpenVPN с обфускацией (obfsproxy, stunnel): маскирует VPN-трафик под обычный HTTPS.

-

WireGuard с obfuscation-плагинами.

-

Shadowsocks: легковесный прокси-протокол, широко используемый в странах с сильной интернет-цензурой.

-

SoftEther VPN: поддерживает различные уровни маскировки и может функционировать через HTTPS.

3. Использование Tor и VPN в связке

Tor способен обойти блокировки, но имеет ограничения по скорости. Эффективным решением может быть связка:

-

VPN до подключения к Tor (VPN over Tor).

-

Tor с обфускацией (Pluggable Transports, например obfs4, meek).

4. Использование облачного прокси (Cloud VPN)

Некоторые VPN-сервисы используют облачные хостинги (AWS, Google Cloud, Azure) для запуска своих серверов. Провайдеру сложно заблокировать IP-адреса этих сервисов, чтобы не нарушить доступ к другим сайтам.

Преимущества:

-

Высокая надёжность.

-

Маловероятность блокировки по IP.

Важные рекомендации по выбору VPN-сервиса

Для эффективного обхода блокировок необходимо выбирать сервис, обладающий следующими характеристиками:

-

Поддержка обфусцированных протоколов.

-

Возможность ручной настройки портов.

-

Наличие серверов в странах с нейтральной политикой в отношении интернета.

-

Регулярные обновления и техническая поддержка.

Возможные риски при обходе блокировок

Использование обходных методов сопряжено с рядом рисков:

-

Нарушение законодательства в отдельных странах.

-

Потенциальное снижение скорости соединения.

-

Уязвимости при использовании непроверенных решений.

Рекомендуется использовать только проверенные и авторитетные сервисы, которые обеспечивают защиту данных и не ведут журналы активности.

Часто задаваемые вопросы

Как узнать, что провайдер блокирует VPN?

Основные признаки: VPN не подключается, скорость резко падает после подключения, соединение часто прерывается. Также возможна невозможность установить соединение с конкретными протоколами.

Можно ли использовать бесплатные VPN для обхода блокировок?

Большинство бесплатных VPN не поддерживают обфускацию и быстро блокируются. Надёжность и безопасность у таких сервисов низкие.

Законно ли использовать VPN при блокировках?

Это зависит от законодательства конкретной страны. В некоторых юрисдикциях использование VPN регулируется или запрещено.

Является ли использование obfsproxy эффективным?

Да, obfsproxy является эффективным способом маскировки VPN-трафика под обычный веб-трафик и затрудняет его идентификацию провайдером.

Может ли провайдер заблокировать весь VPN-трафик?

При применении DPI и чёрных списков IP-адресов это возможно, но полная блокировка всех VPN-протоколов часто приводит к значительным сбоям в работе других интернет-сервисов и редко применяется в полном объёме.

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.