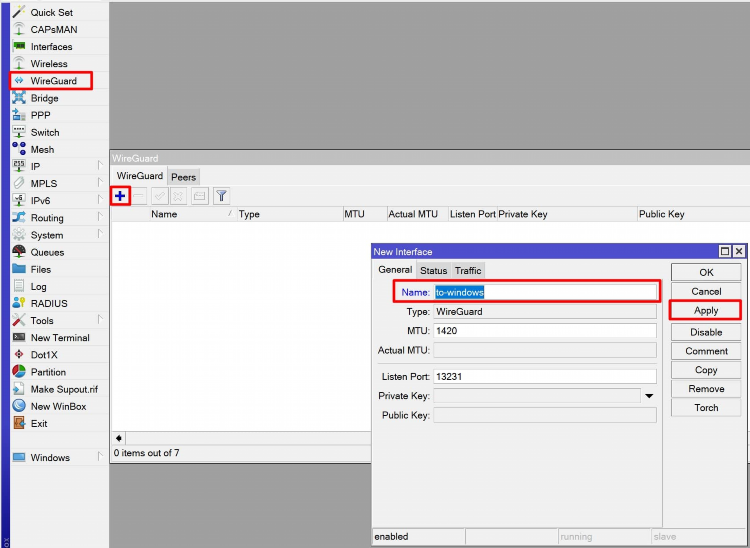

Настройка впн wireguard

Настройка VPN WireGuard: пошаговое руководство

WireGuard — это современный протокол VPN, отличающийся высокой производительностью, простотой настройки и повышенной безопасностью. Настройка VPN WireGuard требует точного следования техническим инструкциям, соответствующих знаний в области сетевых технологий и соблюдения требований безопасности.

Преимущества использования WireGuard

WireGuard получил широкое признание благодаря следующим преимуществам:

-

Высокая скорость передачи данных за счёт минималистичной архитектуры.

-

Поддержка современных криптографических алгоритмов, включая Curve25519, ChaCha20 и Poly1305.

-

Низкий объём кода, что упрощает аудит и снижает вероятность уязвимостей.

-

Кроссплатформенность: поддержка Linux, Windows, macOS, Android и iOS.

Подготовка к настройке VPN WireGuard

Перед началом настройки необходимо:

-

Выделенный сервер с доступом по SSH.

-

Операционная система Linux (например, Ubuntu 20.04 или новее).

-

Права суперпользователя (root) или возможность использования sudo.

-

Открытые порты UDP, обычно порт 51820.

Установка WireGuard на сервер

Для установки на Ubuntu выполняются следующие действия:

-

Обновление системы:

sqlsudo apt update &&&& sudo apt upgrade -y -

Установка WireGuard:

nginxsudo apt install wireguard -y -

Генерация ключей:

bashumask 077 wg genkey | tee /etc/wireguard/privatekey | wg pubkey > /etc/wireguard/publickey

Конфигурация сервера WireGuard

Файл конфигурации обычно создаётся в /etc/wireguard/wg0.conf. Пример базовой настройки:

ini[Interface] PrivateKey =Address = 10.0.0.1/24 ListenPort = 51820 [Peer] PublicKey = AllowedIPs = 10.0.0.2/32

После создания файла необходимо установить права доступа:

bashchmod 600 /etc/wireguard/wg0.conf

Запуск интерфейса:

wg-quick up wg0

Настройка клиента WireGuard

На стороне клиента также необходимо установить WireGuard и создать конфигурационный файл. Пример конфигурации для Linux-клиента:

ini[Interface] PrivateKey =Address = 10.0.0.2/32 [Peer] PublicKey = Endpoint = : 51820 AllowedIPs = 0.0.0.0/0 PersistentKeepalive = 25

Запуск клиента:

wg-quick up wg0

Безопасность и рекомендации

Для повышения безопасности:

-

Использовать файрвол для ограничения доступа к порту 51820.

-

Регулярно обновлять систему и компоненты WireGuard.

-

Использовать сильные и уникальные ключи.

-

Ограничивать IP-диапазоны в параметре AllowedIPs.

Мониторинг и управление

WireGuard предоставляет встроенные инструменты для мониторинга:

sqlwg show

Вывод содержит информацию о подключениях, времени последней активности и объёме переданных данных.

Для отключения интерфейса используется команда:

wg-quick down wg0

Настройка VPN WireGuard в различных сценариях

Конфигурация с несколькими клиентами

Для каждого клиента необходимо создать уникальную пару ключей и добавить в конфигурацию сервера отдельный блок [Peer], указывая IP-адрес клиента в AllowedIPs.

WireGuard как замена IPSec или OpenVPN

WireGuard может быть эффективно использован в корпоративных сетях для замены устаревших решений за счёт более простой настройки и высокой производительности.

FAQ

Вопрос 1: Какой порт использует WireGuard по умолчанию?

Ответ: WireGuard по умолчанию использует порт UDP 51820.

Вопрос 2: Можно ли использовать WireGuard с динамическим IP-адресом?

Ответ: Да, при использовании параметра PersistentKeepalive и Dynamic DNS клиент может поддерживать соединение даже с изменяющимся IP.

Вопрос 3: Поддерживает ли WireGuard NAT Traversal?

Ответ: Да, WireGuard способен работать через NAT, используя UDP и встроенные keepalive-пакеты.

Вопрос 4: Требуется ли отдельное программное обеспечение для управления WireGuard?

Ответ: Нет, базовые функции доступны через стандартные команды wg и wg-quick.

Вопрос 5: Есть ли графический интерфейс для управления WireGuard?

Ответ: Да, существуют приложения с графическим интерфейсом, такие как WireGuard GUI для Windows и мобильные приложения для Android и iOS.

Заключение

Настройка VPN WireGuard требует внимательности и точного следования техническим требованиям. Благодаря своей простоте, надёжности и скорости, WireGuard становится предпочтительным выбором для организации защищённых VPN-соединений в личных и корпоративных целях.

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.