Сервер опен впн

Что такое сервер Опен ВПН

Сервер Опен ВПН (OpenVPN server) — это программный компонент, обеспечивающий создание зашифрованного туннеля между клиентом и удалённой сетью через интернет. Он используется для реализации защищённых виртуальных частных сетей (VPN) с применением протокола OpenVPN, одного из самых распространённых и безопасных решений с открытым исходным кодом.

Технология OpenVPN позволяет организациям и частным пользователям защищать сетевой трафик, обеспечивать доступ к корпоративной инфраструктуре, обходить региональные ограничения и сохранять конфиденциальность данных в общественных сетях.

Преимущества использования сервера Опен ВПН

-

Безопасность данных. Сервер использует TLS-шифрование, поддерживает сертификаты, двухфакторную аутентификацию и алгоритмы шифрования до AES-256.

-

Гибкость настройки. OpenVPN позволяет детально настраивать маршруты, правила брандмауэра и параметры шифрования.

-

Кроссплатформенность. Сервер Опен ВПН может быть развёрнут на Windows, Linux, macOS и других UNIX-подобных системах.

-

Масштабируемость. Поддержка множества клиентов и возможность балансировки нагрузки при высоком трафике.

Области применения сервера Опен ВПН

-

Удалённый доступ к корпоративной сети

-

Защита соединений в общественных Wi-Fi-сетях

-

Организация защищённых каналов связи между филиалами

-

Шифрование интернет-трафика для соблюдения требований законодательства (например, GDPR)

Развёртывание сервера Опен ВПН

Процесс установки сервера включает следующие основные этапы:

-

Установка ПО

Наиболее распространённые методы установки — через менеджеры пакетов (apt, yum) или использование скриптов автоконфигурации. -

Создание инфраструктуры ключей

Необходимо сгенерировать корневой сертификат, сертификаты и ключи сервера и клиентов. -

Настройка конфигурационного файла сервера

Конфигурация включает указание протокола (UDP/TCP), портов, маршрутов, параметров шифрования и логирования. -

Настройка маршрутизации и файрвола

Обеспечивается проброс трафика, IP forwarding и настройка iptables/nftables. -

Настройка клиентских конфигураций

Для подключения клиентов необходимо создать конфигурационные файлы и передать ключи.

Безопасность при использовании сервера Опен ВПН

Рекомендации по повышению безопасности

-

Использование протокола UDP вместо TCP для снижения риска атак.

-

Регулярное обновление OpenVPN и операционной системы.

-

Ограничение доступа по IP или геолокации.

-

Применение TLS-авторизации (tls-auth или tls-crypt).

-

Мониторинг и логирование подключений.

Интеграция с другими решениями

Сервер Опен ВПН может быть интегрирован с:

-

Active Directory / LDAP — для централизованной аутентификации.

-

RADIUS-серверами — для внешней авторизации.

-

SIEM-системами — для мониторинга инцидентов безопасности.

-

Балансировщиками нагрузки — для повышения отказоустойчивости.

Выбор хостинга для сервера Опен ВПН

Развёртывание сервера может быть выполнено как на локальном оборудовании, так и в облаке. При выборе рекомендуется учитывать:

-

Наличие выделенного IP-адреса

-

Пропускную способность канала

-

Уровень физической безопасности дата-центра

-

Географическую локацию сервера

Блок FAQ

Вопрос 1: Какой порт по умолчанию использует сервер Опен ВПН?

Ответ: По умолчанию используется порт 1194/UDP, но он может быть изменён в конфигурации.

Вопрос 2: Можно ли использовать OpenVPN для подключения мобильных устройств?

Ответ: Да, существуют официальные приложения OpenVPN для iOS и Android, совместимые с сервером OpenVPN.

Вопрос 3: Поддерживает ли сервер OpenVPN многофакторную аутентификацию?

Ответ: Да, поддерживаются внешние системы MFA через PAM, RADIUS и сторонние плагины.

Вопрос 4: Можно ли настроить сервер Опен ВПН для работы в режиме site-to-site?

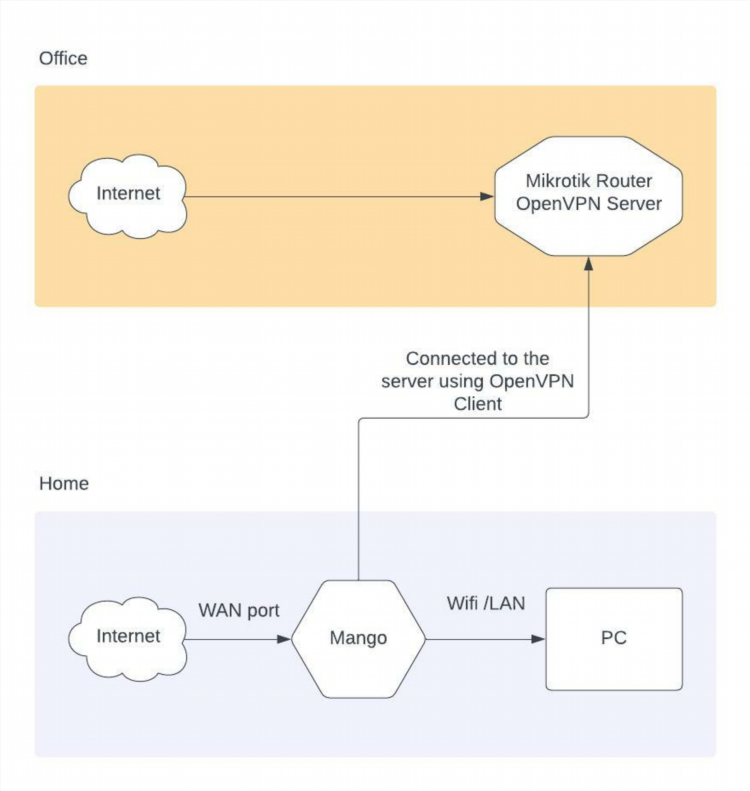

Ответ: Да, OpenVPN поддерживает режим point-to-point между двумя сетями с полной маршрутизацией трафика.

Вопрос 5: Какой тип шифрования рекомендуется использовать?

Ответ: Рекомендуется использовать AES-256-GCM в сочетании с TLS 1.2 или 1.3 для максимальной защиты.

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.