Конфигурация опен впн

Конфигурация OpenVPN: Полный гид по настройке

OpenVPN — это одна из самых популярных технологий виртуальных частных сетей (VPN), используемая для обеспечения безопасных соединений и защиты данных в интернете. Конфигурация OpenVPN может быть выполнена для различных целей: от организации безопасного доступа в корпоративную сеть до защиты личных данных при подключении к публичным Wi-Fi. В этой статье рассмотрим основные этапы настройки OpenVPN, включая конфигурацию сервера и клиента.

Основные этапы конфигурации OpenVPN

Конфигурация OpenVPN включает несколько ключевых шагов, которые необходимо выполнить для корректной работы как серверной, так и клиентской стороны.

Установка OpenVPN

Перед тем как приступить к настройке OpenVPN, необходимо установить программное обеспечение на сервер и клиентские устройства. Процесс установки зависит от операционной системы, но для большинства систем доступны пакеты с OpenVPN, которые можно установить через менеджеры пакетов.

-

Для Linux-систем установку можно выполнить с помощью команд:

-

Ubuntu/Debian:

sudo apt-get install openvpn -

CentOS:

sudo yum install openvpn

-

-

Для Windows и macOS доступна версия OpenVPN, которую можно скачать с официального сайта OpenVPN.

Настройка сервера OpenVPN

После установки OpenVPN на сервер необходимо настроить серверное приложение. Основные шаги конфигурации включают:

-

Создание конфигурационного файла. Для сервера используется файл с расширением

.confили.ovpn. В нем указываются параметры подключения, настройки безопасности и маршруты.Пример базовой конфигурации сервера:

pgsqlport 1194 proto udp dev tun ca ca.crt cert server.crt key server.key dh dh.pem server 10.8.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt push "route 10.8.0.0 255.255.255.0" keepalive 10 120 cipher AES-256-CBC auth SHA256 tls-auth ta.key 0 user nobody group nobody persist-key persist-tun status openvpn-status.log verb 3 -

Генерация ключей и сертификатов. Для обеспечения безопасного соединения необходимо создать ключи и сертификаты для сервера и клиентов. Это можно сделать с помощью скриптов, предоставляемых OpenVPN, или вручную, используя утилиту Easy-RSA.

Процесс создания сертификатов включает:

-

Генерация корневого сертификата (CA).

-

Генерация сертификатов и ключей для сервера и клиентов.

-

-

Настройка маршрутизации и фаервола. Для того чтобы VPN-соединение работало корректно, необходимо настроить маршрутизацию на сервере и убедиться, что фаервол пропускает трафик на порту OpenVPN (по умолчанию это порт 1194). Для этого на Linux-системах часто используется команда

iptables.Пример настройки маршрута:

cssiptables -A INPUT -p udp --dport 1194 -j ACCEPT iptables -A FORWARD -i tun0 -j ACCEPT

Настройка клиента OpenVPN

Для настройки клиентской стороны необходимо создать конфигурационный файл, который будет использоваться на устройстве клиента. Конфигурация клиента зависит от того, какие параметры были настроены на сервере.

-

Конфигурация клиента. Для клиента создается файл

.ovpn, в котором указываются параметры подключения к серверу. Пример конфигурации клиента:vbnetclient dev tun proto udp remote your.server.address 1194 resolv-retry infinite nobind user nobody group nobody ca ca.crt cert client.crt key client.key tls-auth ta.key 1 cipher AES-256-CBC auth SHA256 comp-lzo verb 3 -

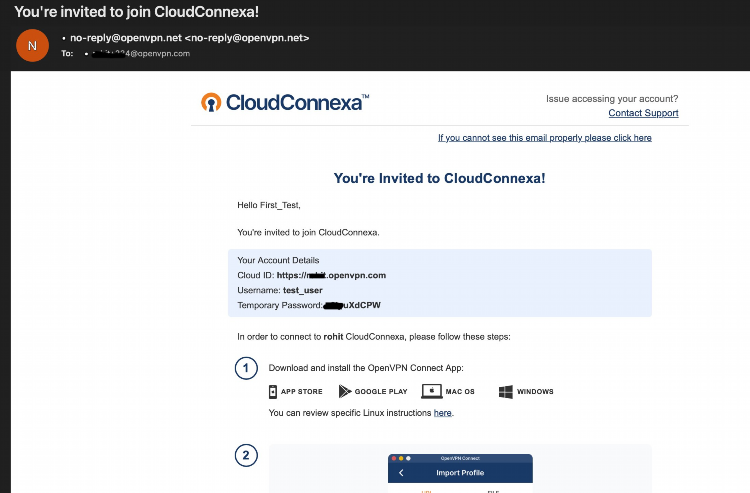

Импорт конфигурации на клиенте. После того как конфигурационный файл подготовлен, его необходимо импортировать в клиентское приложение OpenVPN. На Windows или macOS это можно сделать через графический интерфейс, а на Linux — с помощью команды:

arduinosudo openvpn --config client.ovpn

Тестирование и отладка

После завершения настройки сервера и клиента необходимо протестировать соединение. Для этого можно использовать команду ping для проверки связи между клиентом и сервером. Если все настроено корректно, клиент должен получить IP-адрес из выделенного диапазона и иметь доступ к ресурсам, доступным через VPN.

Важные аспекты безопасности при конфигурации OpenVPN

Использование сильных алгоритмов шифрования

Для обеспечения безопасности важно использовать надежные алгоритмы шифрования. OpenVPN поддерживает множество алгоритмов, включая AES-256 для симметричного шифрования и SHA-256 для аутентификации. Выбор этих алгоритмов обеспечит высокий уровень защиты данных.

Защита ключей и сертификатов

Все ключи и сертификаты, используемые в процессе конфигурации OpenVPN, должны храниться в защищенном виде. Недопустимо их размещать в общедоступных каталогах или отправлять по незащищенным каналам связи.

Аутентификация пользователей

Для повышения безопасности можно использовать многофакторную аутентификацию, включая комбинацию сертификатов и паролей. OpenVPN поддерживает подключение через аутентификацию на основе сертификатов, что значительно повышает уровень защиты.

FAQ

1. Как изменить порт OpenVPN?

Для изменения порта необходимо отредактировать конфигурационный файл сервера, указав новый номер порта в параметре port. После этого необходимо перезапустить сервер OpenVPN.

2. Как настроить OpenVPN на роутере?

Для настройки OpenVPN на роутере необходимо загрузить соответствующие файлы конфигурации на устройство и настроить порты для подключения. Также потребуется доступ к административной панели роутера.

3. Как обеспечить защиту при подключении через общественный Wi-Fi?

Для защиты при подключении через публичные сети Wi-Fi следует всегда использовать VPN-соединение, такое как OpenVPN. Это обеспечит шифрование трафика и защитит данные от перехвата.

4. Можно ли использовать OpenVPN для обхода блокировок?

Да, OpenVPN можно использовать для обхода географических блокировок или цензуры. Это достигается за счет шифрования и туннелирования трафика через сервер, расположенный в другой географической зоне.

5. Как мониторить работу OpenVPN сервера?

Для мониторинга работы OpenVPN можно использовать встроенные логи, а также инструменты мониторинга, такие как Nagios или Zabbix, для отслеживания состояния сервера и активных соединений.

Заключение

Конфигурация OpenVPN является ключевым элементом обеспечения безопасности в сети. Правильная настройка сервера и клиента позволяет обеспечить надежное соединение для защиты данных и приватности пользователей.

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.